Un comunicat de premsa del Departament de Justícia del 29 d’agost del 23 indica que el DOJ i l’FBI van accedir, possiblement van buscar i després van modificar [removed] continguts de 200.000 ordinadors dels EUA i 700.000 a tot el món: El programari maliciós de Qakbot s’ha interromput a l’eliminació cibernètica internacional. L’examen dels fets i les circumstàncies comporta la qüestió de si el DOJ/FBI va violar o no els drets protegits dels propietaris d’ordinadors dels EUA.

A més, l’anàlisi comporta més preguntes sobre la intenció, el disseny, les operacions de fals flag i les operacions d’encobriment que semblen ser la norma al DOJ d’AG Merrick Garland.

Des del Nota de premsa del DOJ [emphasis added],

El Departament de Justícia ha anunciat avui una operació multinacional que implica accions als Estats Units, França, Alemanya, els Països Baixos, el Regne Unit, Romania i Letònia per interrompre la botnet i el programari maliciós conegut com Qakbot i eliminar la seva infraestructura. El codi maliciós de Qakbot s’està suprimint dels ordinadors víctimes, evitant que faci més mal. El Departament també va anunciar la confiscació d’aproximadament 8,6 milions de dòlars en criptomoneda en beneficis il·lícits.

L’acció representa la major interrupció financera i tècnica liderada pels Estats Units d’una infraestructura de botnets aprofitada pels ciberdelinqüents per cometre programari de ransomware, frau financer i altres activitats delictives habilitades per cibernètica.

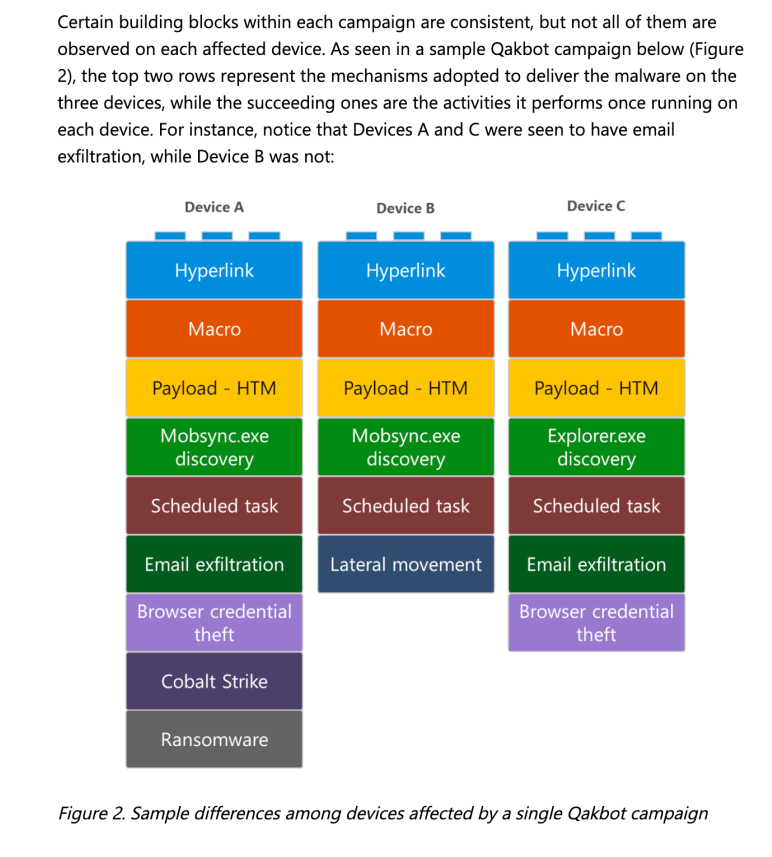

El programari maliciós Qakbot infecta principalment els ordinadors de les víctimes mitjançant missatges de correu brossa que contenen fitxers adjunts o hiperenllaços maliciosos. Un cop ha infectat l’ordinador d’una víctima, Qakbot pot lliurar programari maliciós addicional, inclòs el ransomware, a l’ordinador infectat. Qakbot ha estat utilitzat com a mitjà inicial d’infecció per molts grups de ransomware prolífics en els darrers anys, inclosos Conti, ProLock, Egregor, REvil, MegaCortex i Black Basta. Aleshores, els actors del ransomware extorsionen les seves víctimes, buscant pagaments de rescat en Bitcoin abans de tornar l’accés a les xarxes informàtiques de la víctima. Aquests grups de ransomware han causat danys importants a empreses, proveïdors d’assistència sanitària i agències governamentals de tot el món.

Aneu sense anuncis, obteniu espectacles i contingut exclusius, aneu a Premium avui: 1 $ de prova

La instal·lació d’un desinstal·lador que fa que un ordinador cerqui i localitzi el programari maliciós que s’està encarregant de purgar constitueix una cerca il·legal sense cap mandat i requereix un assessorament i consentiment previs?

Quina és la probabilitat que Qakbot sigui realment un producte de la comunitat d’intel·ligència occidental o que s’hi hagi connectat?

Sabíeu que el Quakbot? va sorgir en la mateixa línia de temps que la introducció per part de la comunitat d’intel·ligència occidental del seu punter dels EUA, Barack Obama?

Quakbot es comporta com una eina per a la guerra asimètrica, irregular i no declarada?

Prepareu-vos per a qualsevol cosa: presentem el kit d’emergència mèdica per a qualsevol crisi

Suposem que el DOJ/FBI es va preocupar d’orientar persones i subjectes específics. Es podria prendre mesures per infectar deliberadament l’ordinador d’un subjecte amb Qakbot per arrossegar-lo a l'”operació” més àmplia on és ofuscat per centenars de milers o milions d’altres?

Donat que Qakbot és desestabilitzador i té un valor utilitari en les àrees del govern mundial i la sanitat [a fraudulent “pandemic” was used to overthrow a sitting U.S. President and his administration], una bona manera de cobrir les pistes d’accés i infiltració en els ordinadors dels subjectes i objectius tàctics és aparèixer com a criminal i dur a terme el treball sota l’aparença de criminalitat.

Els ordinadors víctimes infectats amb programari maliciós Qakbot formen part d’una botnet, que és una xarxa d’ordinadors compromesos, el que significa que els autors poden controlar de forma remota tots els ordinadors infectats de manera coordinada. Normalment, els propietaris i operadors dels ordinadors víctimes no són conscients de la infecció.

Veieu el valor utilitari del control remot aplicat a víctimes inconscients?

Considereu el valor utilitari de Qakbot segons Microsoft: “Diverses campanyes de Qakbot que estan actives en un moment donat demostren que el programari maliciós d’una dècada continua sent l’eina preferida per molts atacants, un camaleó personalitzable que s’adapta a les necessitats dels múltiples grups d’actors d’amenaça que l’utilitzen. Des que va sorgir el 2007 com a troià bancari, Qakbot ha evolucionat fins a convertir-se en un programari maliciós polivalent que ofereix als atacants una àmplia gamma de capacitats: realitzar reconeixement i moviment lateral, recopilar i extreure dades o lliurar altres càrregues útils als dispositius afectats.“

*La font de Microsoft anterior és molt informativa.

El valor utilitari és evidentment obvi i obre la porta a tot tipus d’angles útils per a persones amb recursos i capacitats il·limitats.

Com a part de la retirada, l’FBI va poder accedir a la infraestructura de Qakbot i identificar-se 700.000 ordinadors a tot el món, inclosos més de 200.000 als Estats Units, que semblen haver estat infectats amb Qakbot. Per interrompre la botnet, l’FBI va poder redirigir el trànsit de botnets de Qakbot cap i a través dels servidors controlats per l’FBI, que al seu torn va ordenar als ordinadors infectats als Estats Units i a altres llocs que baixessin un fitxer creat per les forces de l’ordre que desinstal·laria el programari maliciós Qakbot.. Aquest desinstal·lador va ser dissenyat per deslligar l’ordinador de la víctima de la botnet Qakbotevitant la instal·lació posterior de programari maliciós mitjançant Qakbot.

Us animo a tornar a llegir aquest paràgraf.

El DOJ/FBI va capturar la xarxa de 200.000 ordinadors nord-americans per “redirigir” [root work being “direct” or to order or command] a un domini sota el seu total control.

A partir d’aquí, el DOJ/FBI va “instruir” [or directed, ordered, or commanded] els ordinadors a “Descarregueu un fitxer creat per les forces de l’ordre que desinstal·laria el programari maliciós Qakbot”.

Els propietaris d’ordinadors, que el DOJ va dir que no sabien que eren víctimes d’aquest crim, van ser notificats amb antelació de les accions del DOJ/FBI?

El DOJ/FBI va eludir les proteccions constitucionals esquivant un pont cap als seus súbdits i objectius amb autoritat sobre les ordres relatives als operadors de Qakbot però no als mateixos subjectes i objectius?

Has observat el temps i l’ús de verbiatge perquè és discret i proposat: “això faria desinstal·lar” i “El desinstal·lador va ser dissenyat per”?

Cap de les dues frases anteriors diu què va fer realment el desinstal·lador, sinó que és una descripció del que va fer hauria fer.

El següent també té un propòsit però no tan discret com DOJ va passar directament a la seva exempció de responsabilitatque inclou el següent conjunt de preguntes:

L’abast d’aquesta acció policial es limitava a la informació instal·lada als ordinadors de la víctima pels actors de Qakbot. No es va estendre a corregir altres programes maliciosos ja instal·lats als ordinadors víctimes i no va implicar l’accés o la modificació de la informació dels propietaris i usuaris dels ordinadors infectats.

Sembla lògic que DOJ/FBI i la seva llarga i recent història d’operacions d’atrapament [Mar-a-Lago and the Capitol “insurrection”] operaria sota l’aparença de criminalitat de tercers per controlar de forma remota els ordinadors dels seus subjectes i objectius on va fer exactament el que va dir que no estava fent a la seva exempció de responsabilitat?

Heu observat el valor utilitari que es troba a les capacitats d’exfiltració de correu electrònic de Qakbot?

És raonable superposar el moment dels desenvolupaments del DOJ/FBI Quakbot amb el moment de les revelacions sobre Joe Biden? utilitzar de no menys de tres pseudònims de correu electrònic per aparentment participar en delictes relacionades amb negocis de capital privat en energia i potser altres finalitats il·lícites?

Una càrrega del DOJ/FBI també podria funcionar per identificar i eliminar els correus electrònics enviats per o a altres comptes de correu electrònic concrets?

En almenys 5.400 correus electrònics i durant el seu mandat com a vicepresident, Joe Biden es va comunicar com [email protected], [email protected] i [email protected]. [Source]

Aquest és un comportament patentat per a un criminal, no per al vicepresident d’una administració que promociona la “transparència”.

És possible que el DOJ/FBI hagi redirigit una part dels 200.000 ordinadors dels EUA i 700.000 a tot el món per tal de participar en operacions de neteja de l’escàndol del correu electrònic de Biden?

No sé les respostes a aquestes preguntes, a part de dir que s’han de fer i “Si la sabata encaixa…”

Zscaler va oferir una valuosa assistència tècnica. L’FBI s’ha associat amb l’Agència de Ciberseguretat i Seguretat de la Infraestructura, Shadowserver, Microsoft Digital Crimes Unit, National Cyber Forensics and Training Alliance i Have I Been Pwned per ajudar a notificar i reparar les víctimes.

Vau notar la presència de CISA, que he analitzat en no menys d’11 articles relatius a les eleccions robades del 2020?

El de Zscaler “assistència tècnica valuosa” equival a compartimentar la culpabilitat per accions il·legals en un contenidor privat de tercers, sabent perfectament que el DOJ/FBI no pot fer el que probablement ha fet?

Fem-hi un cop d’ull Zscaler i la seva “assistència tècnica valuosa”:

Tingueu en compte com els principals titulars de Zscaler es desglossen mentre fem una ullada a qui va ajudar realment el DOJ/FBI en la seva operació Qakbot:

El capital privat és el context de corrupció internacional i blanqueig de capitals, concretament en l’energia. [I took that exclusive position years ago, delineating it all in this 01 Jun 21 piece: Follow the Money.]

Això és especialment així per a Joe Biden: l’he seguit per tot el món d’aquesta manera.

En la seva criminalitat, Biden va utilitzar pseudònims de correu electrònic ficticis en el context de l’energia i el capital privat.

Al cor de tot el capital privat hi ha BlackRock i Vanguard; literalment són propietaris de tot, i Vanguard és privat, de manera que no en pots esbrinar gaire.

I el DOJ va considerar que seria millor deixar que una entitat propietat de BlackRock i Vanguard especialitzada en ciberseguretat segrestés 200.000 ordinadors dels Estats Units i 700.000 a tot el món que eren vulnerables a l’exfiltració de correu electrònic només per ser útil.

El DOJ/FBI aparentment va fer això a persones que no volien ser víctimes tant de Qakbot com del DOJ/FBI.

L’oficina de camp de l’FBI a Los Angeles, l’oficina del fiscal dels EUA per al districte central de Califòrnia i la secció de delictes informàtics i propietat intel·lectual (CCIPS) de la divisió penal. va dur a terme l’operació en estreta cooperació amb Eurojust.

Tingueu en compte el “estreta cooperació amb Eurojust”.

En tres articles, recentment vaig identificar Eurojust com un component de l’operació global massiva de blanqueig de diners que engrana totalment els Biden, i això és Ucraïna:

1-ENCOBRIMENT INTERNACIONAL: AG Garland visita l’Haia per obrir el “Centre Internacional per a l’enjudiciament del crim d’agressió contra Ucraïna”, assenyala l’encobriment de l’operació mundial de blanqueig de capitals d’Ucraïna

2-COBERTURA INTERNACIONAL: “L’equip de responsabilitat dels crims de guerra” del DOJ i l’ICPA per velar la bioguerra, el blanqueig de diners, el frau i el pitjor de Biden

3-La projecció política sense vernis fa que el discurs de Merrick Garland sigui una confessió massiva de l’administració Biden.

No és per error que Eurojust estigui involucrat aquí amb el seu “estreta cooperació” perquè aquests esdeveniments podrien ser una extensió de les operacions d’encobriment més àmplies que Eurojust ja està involucrada en relació amb Biden a Ucraïna.

En cas contrari, i en conjunt, ens quedem amb milers de coincidències procedents i citades que es produeixen de manera redundant al llarg del temps.

Sembla que el DOJ/FBI va executar la seva operació Qakbot en un moment peculiar en relació amb la criminalitat de Joe Biden i, simultàniament, l’objectiu constant de l’oposició política de Biden per part del mateix DOJ/FBI.

Sembla que el DOJ/FBI pot haver eludit les proteccions constitucionals en la seva interfície amb els ordinadors de ciutadans privats.

Sembla que el DOJ/FBI va compartimentar les accions de la seva operació en un contenidor de tercers a Zscaler.

Sembla que hi pot haver explicacions posteriors sobre el disseny i l’execució d’aquesta operació del DOJ/FBI com a compatible amb la marca de justícia de dos nivells de Garland.

Per acabar, és important tenir en compte que les posicions aquí no estan recolzades per res més que la lent i l’anàlisi del comunicat de premsa del DOJ, tal com ho recolzen algunes investigacions de fons superficials i anàlisis existents.

Per tant, sí, la sabata s’ajusta i és còmoda, però ara per ara.

Pro-Déu. Pro-Amèrica. Un club de lectura infantil en el qual pots confiar!

Les opinions expressades pels col·laboradors i/o socis de contingut són pròpies i no reflecteixen necessàriament les opinions de Red Voice Media. Contacta amb nosaltres per obtenir directrius per enviar el vostre propi comentari.